M06-ユニット 4 Azure portal を使用して仮想ネットワーク上に DDoS Protection を構成する

Contoso のネットワーク セキュリティ チームを担当しているあなたは、仮想ネットワークで模擬 DDoS 攻撃を実行しようとしています。 次の手順では、仮想ネットワークを作成し、DDoS Protection を構成し、テレメトリとメトリックを使用して観察および監視できる攻撃を作成する手順について説明します。

この演習では、以下のことを行います。

- タスク 1: リソース グループを作成する

- タスク 2: DDoS Protection プランを作成する

- タスク 3: 新しい仮想ネットワークで DDoS Protection を有効にする

- タスク 4: DDoS テレメトリを構成する

- タスク 5: DDoS 診断ログを構成する

- タスク 6: DDoS アラートを構成する

- タスク 7: DDoS サービス要求を送信して DDoS 攻撃を実行する

- タスク 8: リソースをクリーンアップする

タスク 1: リソース グループを作成する

-

Azure アカウントにログインします。

-

Azure portal のホーム ページで、[リソース グループ] を選択します。

-

[作成] を選択します

-

[基本] タブの [リソース グループ] に「MyResourceGroup」と入力します。

-

[リージョン] で [米国東部] を選択します。

-

[Review + create](レビュー + 作成) を選択します。

-

[作成] を選択します

タスク 2: DDoS Protection プランを作成する

-

Azure portal のホームページで、検索ボックスに「DDoS」と入力し、表示された [DDoS 保護プラン] を選びます。

-

[+ 作成] を選択します。

-

[基本] タブの [リソース グループ] の一覧で、先ほど作成したリソース グループを選択します。

-

[インスタンス名] ボックスに「MyDdoSProtectionPlan」と入力し、 [確認および作成] を選びます。

-

[作成] を選択します

タスク 3: 新しい仮想ネットワークで DDoS Protection を有効にする

ここでは、既存の仮想ネットワークではなく新しい仮想ネットワークで DDoS を有効にします。そのため、最初に新しい仮想ネットワークを作成してから、先ほど作成したプランを使用して DDoS Protection を有効にする必要があります。

-

Azure portal のホーム ページで [リソースの作成] を選択し、検索ボックスに「仮想ネットワーク」と入力して、表示されたら [仮想ネットワーク] を選択します。

-

[仮想ネットワーク] ページで、 [作成] を選択します。

-

[基本] タブで、前に作成したリソース グループを選択します。

-

[名前] ボックスに「MyVirtualNetwork」と入力し、[セキュリティ] タブをクリックします。

-

[セキュリティ] タブで、[DDoS Protection Standard] の横にある [有効] を選択します。

-

[DDoS 保護計画] ドロップダウン リストで、MyDdosProtectionPlan を選択します。

![[仮想ネットワークの作成] - [セキュリティ] タブ](/AZ-700-Designing-and-Implementing-Microsoft-Azure-Networking-Solutions.ja-jp/Instructions/media/create-virtual-network-security-for-ddos-protection.png)

-

[Review + create](レビュー + 作成) をクリックします。

-

Create をクリックしてください。

タスク 4: DDoS テレメトリを構成する

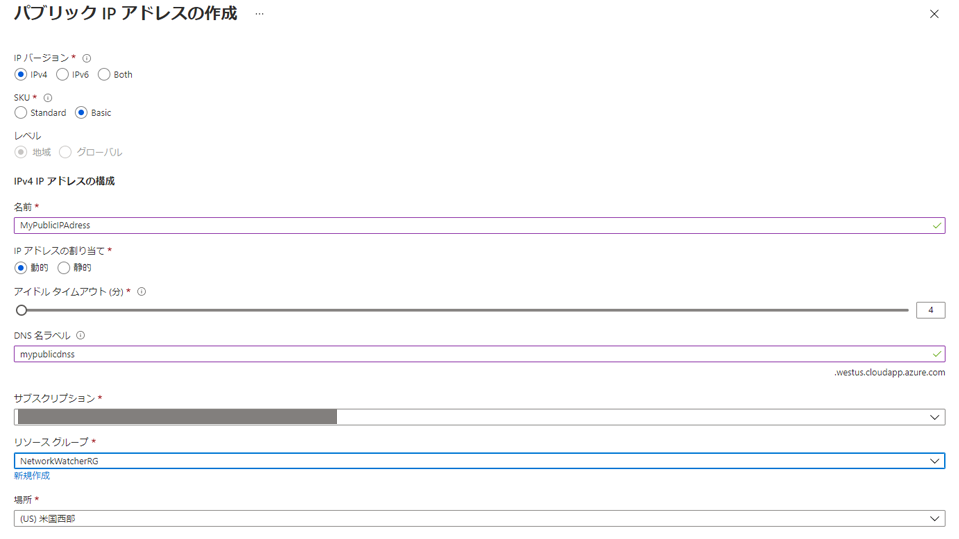

パブリック IP アドレスを作成し、次のステップでテレメトリを設定します。

-

Azure portal のホーム ページで [リソースの作成] を選択し、検索ボックスに「パブリック IP」と入力して、[パブリック IP アドレス] が表示されたらクリックします。

-

[パブリック IP アドレス] ページで、[作成] をクリックします。

-

[パブリック IP アドレスの作成] ページの [SKU] で、[Basic] を選択します。

-

[名前] ボックスに「MyPublicIPAddress」と入力します。

-

[IP アドレスの割り当て] で、[静的] を選択します。

-

[DNS 名ラベル] に「mypublicdnsxx」と入力します (xx は、これを一意にするためのユーザーのイニシャルです)。

-

一覧から使用するリソース グループを選択します。

-

[作成] をクリックします。

-

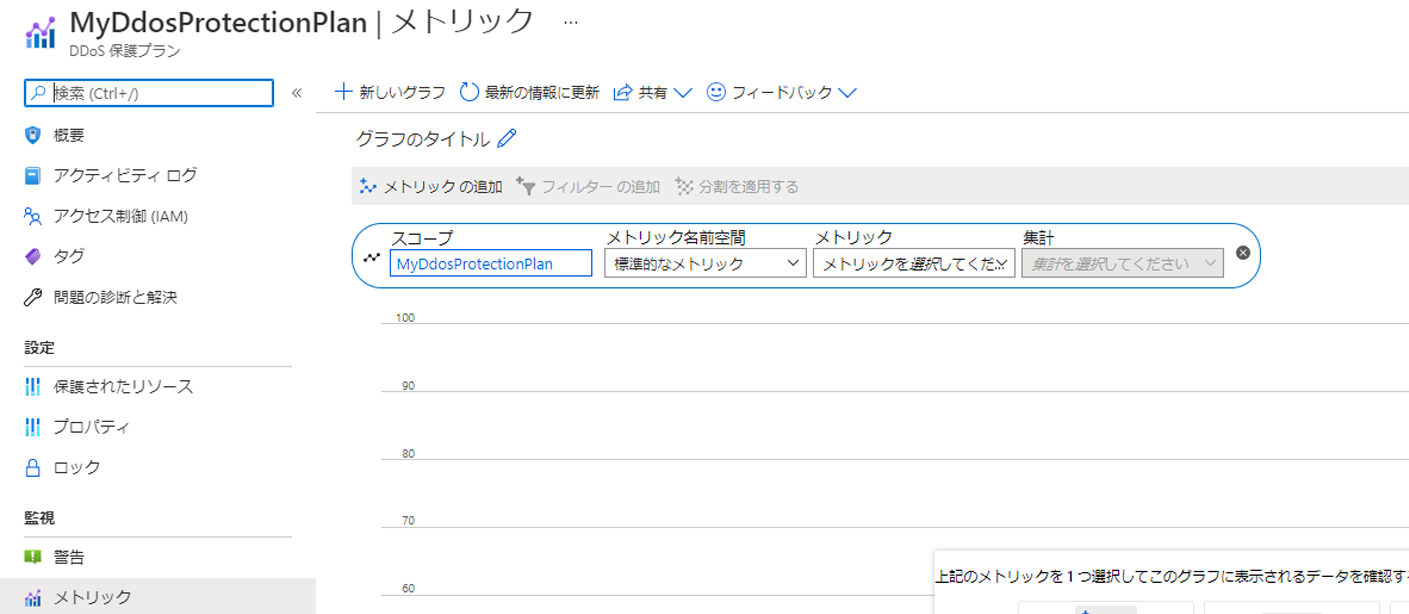

Azure のホーム ページで、[すべてのリソース] をクリックします。

-

リソースの一覧で、MyDdosProtectionPlan をクリックします。

-

[監視] で [メトリック] を選びます。

-

[スコープ] ボックスを選択し、MyPublicIPAddress の横にあるチェック ボックスをオンにします。

-

[適用] をクリックします。

-

[メトリック] ボックスで、[Inbound packets dropped DDoS](DDoS で破棄されたインバウンド パケット数) を選択します。

-

[集計] ボックスで、[最大] を選択します。

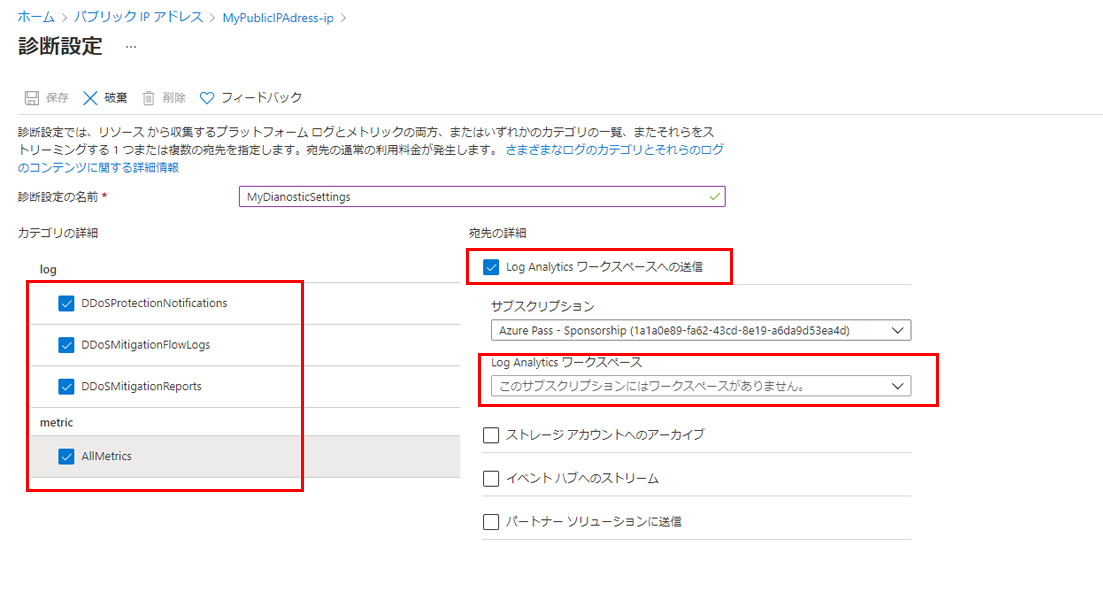

タスク 5: DDoS 診断ログを構成する

-

Azure のホーム ページで、[すべてのリソース] をクリックします。

-

リソースの一覧で MyPublicIPAddress をクリックします。

-

[監視] で [診断設定] を選択します。

-

[診断設定の追加] をクリックします。

-

[診断設定] ページの [診断設定の名前] ボックスに、「MyDiagnosticSetting」と入力します。

-

[カテゴリの詳細] で、3 つの ログ すべてのチェック ボックスと [AllMetrics] チェック ボックスをオンにします。

-

[宛先の詳細] で、[Send to Log Analytics workspace](Log Analytics ワークスペースに送信する) チェック ボックスをオンにします。 ここでは、既存の Log Analytics ワークスペースを選択することもできますが、診断ログの宛先をまだ設定していないので、設定を入力しても、この演習の次のステップでそれらを破棄します。

-

通常は、ここで [保存] をクリックして診断設定を保存します。 設定の構成をまだ完了できないため、このオプションは淡色表示になっています。

-

[破棄] をクリックし、[はい] をクリックします。

タスク 6: DDoS アラートを構成する

このステップでは、仮想マシンを作成し、パブリック IP アドレスをそれに割り当ててから、DDoS アラートを構成します。

VM の作成

-

Azure portal のホーム ページで [リソースの作成] を選択し、検索ボックスに「仮想マシン」と入力して、表示されたら [仮想マシン] をクリックします。

-

[仮想マシン] ページで、[作成] をクリックします。

-

[基本] タブで、次の表の情報を使用して新しい VM を作成します。

設定 Value サブスクリプション サブスクリプションを選択します。 Resource group MyResourceGroup 仮想マシン名 MyVirtualMachine リージョン 自分のリージョン 可用性のオプション インフラストラクチャ冗長は必要ありません イメージ Ubuntu Server 18.04 LTS - Gen 1 (必要な場合は、[VM の世代の構成] リンクを選びます) サイズ [See all sizes](すべてのサイズを表示) を選択し、一覧で [B1ls] を選択して、 [選択] を選択します (Standard_B1ls - 1 vcpu, 0.5 GiB memory) 認証の種類 SSH 公開キー ユーザー名 azureuser SSH 公開キーのソース 新しいキーの組の生成 キーの組名 myvirtualmachine-ssh-key -

[Review + create](レビュー + 作成) をクリックします。

-

Create をクリックしてください。

-

[新しいキーの組を生成] ダイアログ ボックスで、[Download private key and create resource](秘密キーをダウンロードしてリソースを作成する) をクリックします。

-

秘密キーを保存します。

-

デプロイが完了したら、 [リソースに移動] をクリックします。

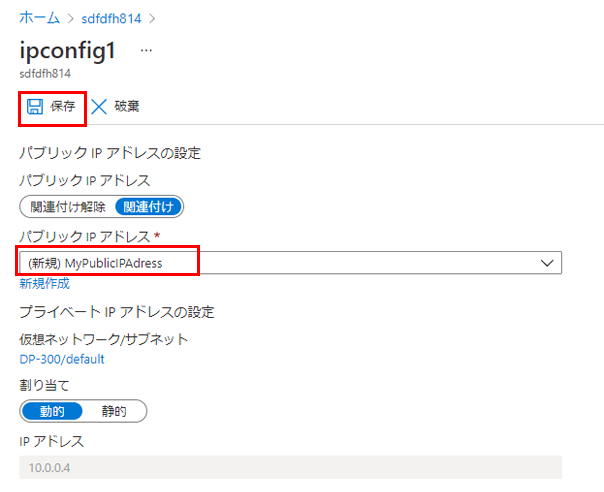

パブリック IP アドレスを割り当てる

-

新しい仮想マシンの [概要] ページで、[設定] の下にある [ネットワーク] をクリックします。

-

[ネットワーク インターフェイス] の横にある [myvirtualmachine-nic] をクリックします。

-

[設定] で [IP 構成] をクリックします。

-

ipconfig1 を選択します。

-

[パブリック IP アドレス] の一覧で、MyPublicIPAddress を選択します。

-

[保存] をクリックします。

DDoS アラートを構成する

-

Azure のホーム ページで、[すべてのリソース] をクリックします。

-

リソースの一覧で、MyDdosProtectionPlan をクリックします。

-

[監視] で [アラート] を選択します。

-

[新しいアラート ルール] をクリックします。

-

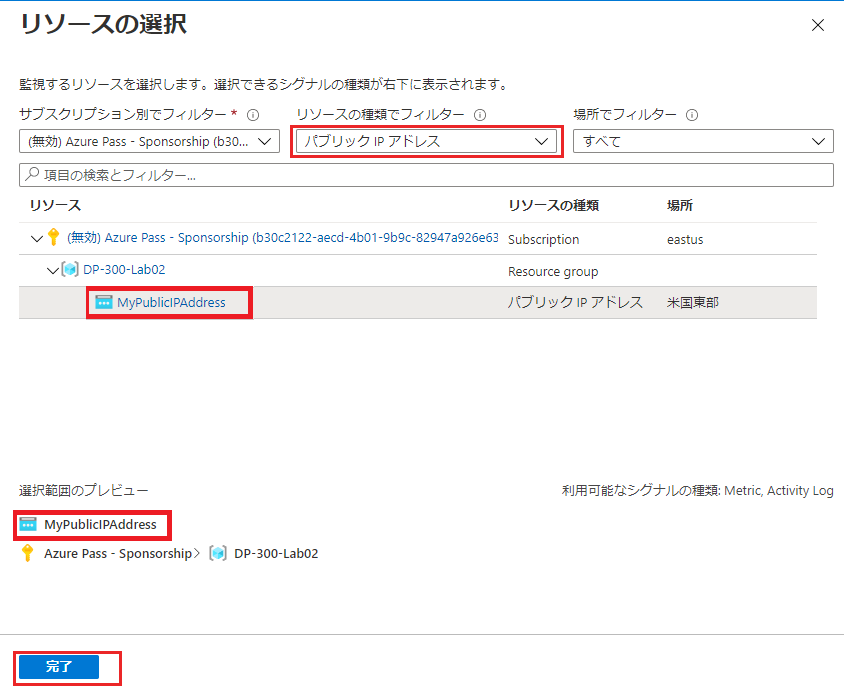

[アラート ルールの作成] ページの [スコープ] で、[リソースの編集] をクリックします。

-

[リソースの選択] ペインの [リソースの種類でフィルター] ボックスで、一覧を下にスクロールし、[パブリック IP アドレス] を選択します。

-

[リソース] の一覧で MyPublicIPAddress を選択し、[完了] をクリックします。

-

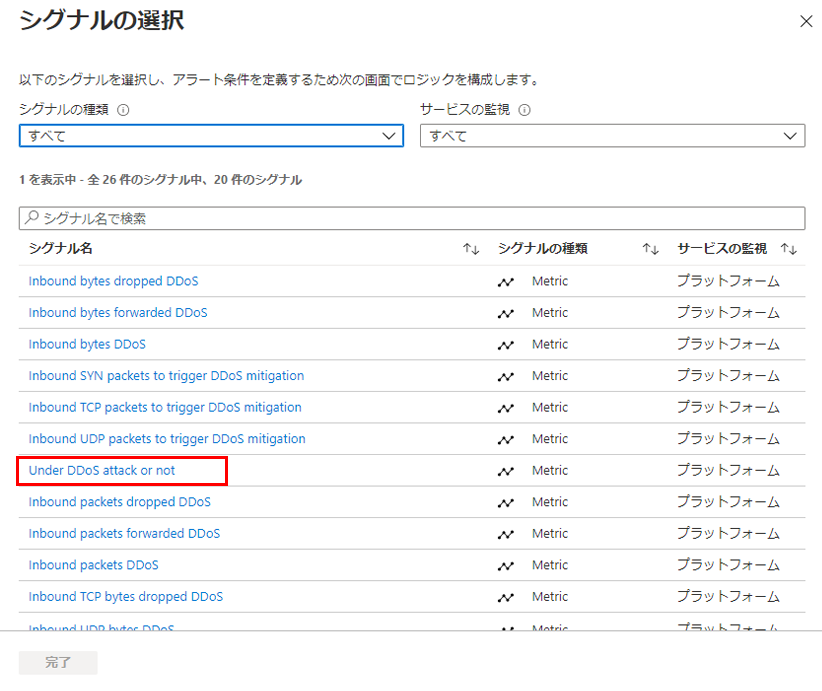

[アラート ルールの作成] ページの [条件] で、[条件の追加] をクリックします。

-

[DDoS 攻撃中かどうか] を選択します。

-

[演算子] ボックスで、[以上] を選択します。

-

[しきい値] に「1」と入力します (攻撃を受けている場合を意味します)。

-

[Done] をクリックします。

-

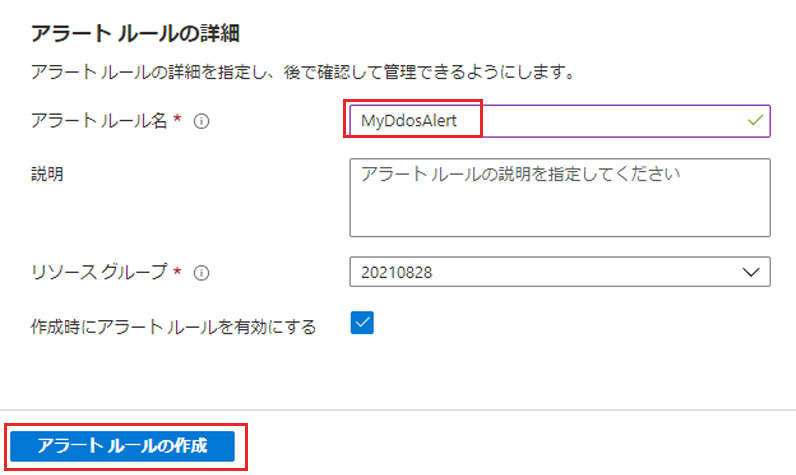

[アラート ルールの作成] ページに戻り、[アラート ルールの詳細] セクションまで下にスクロールして、[アラート ルール名] に「MyDdosAlert」と入力します。

-

[アラート ルールの作成] をクリックします。

タスク 7: DDoS サービス要求を送信して DDoS 攻撃を実行する

-

BreakingPoint Cloud でアカウントを作成します

-

下のスクリーンショットの設定に従って DDoS テストを設定しますが (試用アカウントで 100k pps テスト サイズを選ぶことが必要な場合があります)、 [ターゲット IP アドレス] ボックスでは自分の MyPublicIPAddress リソースの IP アドレスを指定します (例: 51.140.137.219)

-

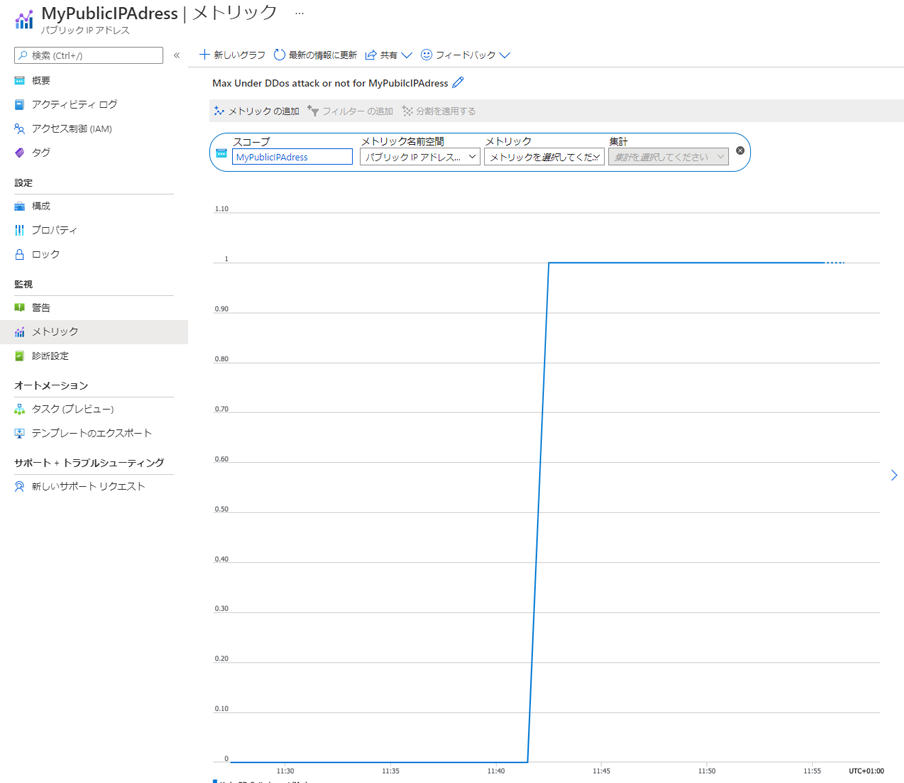

Azure portal のホーム ページで、[すべてのリソース] をクリックします。

-

リソースの一覧で MyPublicIPAddress リソースをクリックし、[監視] で [メトリック] をクリックします。

-

[メトリック] ボックスで、一覧から [Under DDoS attack or not](DDoS 攻撃の有無) を選択します。

-

これで、発生している DDoS 攻撃を見ることができるようになります。 結果が表示されるまでに、10 分ほどかかる場合があることに注意してください。

タスク 8: リソースをクリーンアップする

注:新規に作成し、使用しなくなったすべての Azure リソースを削除することを忘れないでください。 使用していないリソースを削除することで、予期しない料金が発生しなくなります。

-

Azure portal で、[Cloud Shell] ペイン内に PowerShell セッションを開きます。

-

次のコマンドを実行して、このモジュールのラボ全体を通して作成したすべてのリソース グループを削除します。

Remove-AzResourceGroup -Name 'MyResourceGroup' -Force -AsJob注:このコマンドは非同期で実行されるため (-AsJob パラメーターによって決定されます)、同じ PowerShell セッション内で直後に別の PowerShell コマンドを実行できますが、リソース グループが実際に削除されるまでに数分かかります。